Kennen Sie die klassische indische Fabel, in der sechs blinde Männer verschiedene Teile eines Elefanten berühren, nur um auf völlig unterschiedlichen Vorstellungen davon zu landen, was ein Elefant ist? Die Geschichte regt dazu an, darüber nachzudenken, ob man allein aufgrund einer subjektiven Erfahrung eine absolute Autorität zu einem Thema beanspruchen kann?

Bevor ich Ihnen erzähle, wie diese Geschichte auf die aktuelle SASE-Landschaft zutrifft, sollten wir uns einen Moment Zeit nehmen, um John Godfrey Saxes eingängige Version von ‚Blind Men and the Elephant‘ zu genießen:

Es waren sechs Männer von Indostan,

Zum Lernen sehr geneigt,

Wer hat sich den Elefanten angesehen?

(Obwohl alle von ihnen blind waren),

Dass jeder durch Beobachtung

Das könnte ihn befriedigen.

Der von Gartner definierte Secure Access Service Edge oder SASE (ausgesprochen „frech“) ist seit einem Jahr das Trendthema in der Sicherheits- und Netzwerkbranche. Und das aus guten Gründen. Unternehmen haben die Kerze an beiden Enden abgebrannt, um mit den ausufernden Initiativen zur digitalen Transformation, die Netzwerke und Sicherheit umfassen, Schritt zu halten, und das mit den begrenzten Ressourcen und Budgets, die ihnen zur Verfügung stehen.

Das ohnehin schon überforderte Netzwerkteam, das SaaS-Anwendungen, Multi-Cloud-Umgebungen, IoT- und Big-Data-Initiativen bewältigen muss, hat nun die Aufgabe, zahlreichen Remote-Benutzern und -Geräten, die von zu Hause oder anderen Standorten aus auf diese Geschäftsanwendungen zugreifen wollen, schnellen und zuverlässigen Zugang zu all diesen Diensten und Anwendungen zu verschaffen. Das Letzte, was sie wollten, waren mehr Komplexität und Trends, mit denen sie Schritt halten mussten. Aber vielleicht ist all diese Hektik der beste Zeitpunkt, um SASE einzuführen.

SASE entschlüsseln

Bevor wir uns mit dem „Warum“ und „Wie“ befassen, ist es wichtig, zunächst zu verstehen, was SASE ist. Es handelt sich um eine Technologiearchitektur für Unternehmen und eine Kategorie, die von Gartner 2019 eingeführt wurde. Laut Gartner lautet die Kurzdefinition von SASE, dass es die Funktionen von Netzwerk- und Sicherheitspunktlösungen in einem einheitlichen, globalen Cloud Native Service zusammenführt. Es handelt sich um eine architektonische Weiterentwicklung von Unternehmensnetzwerken und Sicherheit, die einen anpassungsfähigen und agilen Service für das digitale Geschäft ermöglicht.

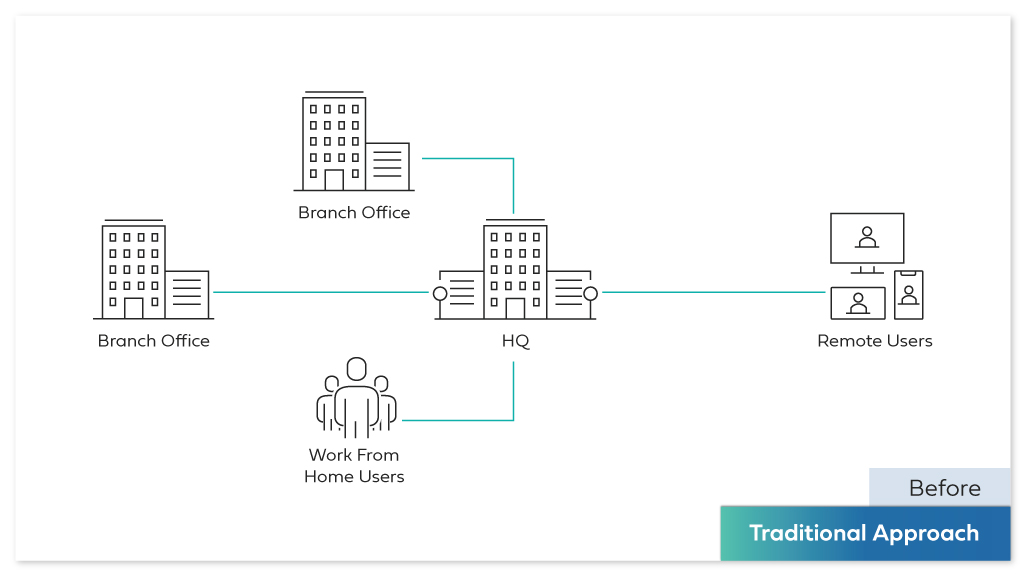

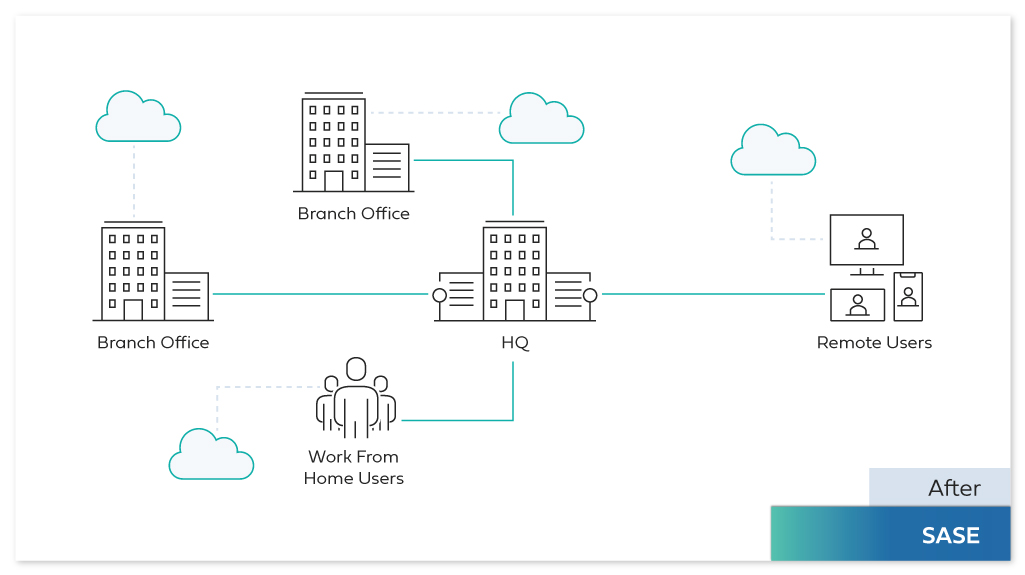

Zu viel Fachjargon? Einfach ausgedrückt: Die primitive Hub-and-Spoke-Methode, bei der der gesamte Datenverkehr von Zweigstellen und aus der Cloud durch das Rechenzentrum des Unternehmens geleitet wird, um Sicherheit zu gewährleisten, reicht nicht mehr aus. Es reicht auch nicht aus, Netzwerk und Sicherheit als zwei getrennte Silos zu betrachten. SASE zielt darauf ab, denselben Netzwerksicherheits-Stack über die Cloud bereitzustellen und sicherzustellen, dass der Cloud-native Datenverkehr nicht die Unternehmensnetzwerke treffen muss. Aber warten Sie… so einfach ist es nicht. Es gibt einen Grund, warum ich diesen Blog mit dieser Elefantengeschichte begonnen habe.

Zu viele Köche verderben den Brei

Wenn Sie nach „Was ist SASE?“ googeln , werden Sie wahrscheinlich zehn verschiedene Beschreibungen finden, die von zehn verschiedenen SASE-Anbietern auf ihre Erzählungen zugeschnitten sind. Auch wenn die Neuheit von SASE zur Verwirrung beiträgt, ist es unerlässlich zu verstehen, wofür SASE wirklich steht.

SASE ist nicht nur die Konvergenz von Netzwerk und Sicherheit. Die Idee hinter SASE geht über das Konzept der Konsolidierung hinaus und befasst sich damit, wie diese konvergierte Lösung aussehen, sich anfühlen und bereitgestellt werden sollte. Ihr SASE-Entwurf sollte einen starken Schwerpunkt auf ein Cloud-basiertes Servicemodell von einem einzigen Managed Service Provider legen.

Auch wenn SASE allgemein als Cloud-Service angeboten wird, kann es Szenarien geben, in denen ein Unternehmen die Cloud-basierte Lösung durch eine physische Lösung ergänzen muss, um bessere Ergebnisse zu erzielen. Zum Beispiel die Notwendigkeit von Edge Security bei der Verarbeitung sensibler Daten, anstatt die Daten zur Überprüfung in die Cloud zu verschieben. Durch diese Verschmelzung von physischen und cloudbasierten Sicherheitsfunktionen wird die Rolle von SASE tief im Netzwerk verankert, anstatt die Sicherheit an ein völlig isoliertes System am Netzwerkrand oder in der Cloud auszulagern.

Warum es um SASE und SD-WAN geht, nicht um SASE gegen SD-WAN

Es ist schon komisch, dass SASE-Angebote als Nachfolger der SD-WAN-Technologie angepriesen werden. Wenn überhaupt, dann ergänzen sie sich gegenseitig. Eine SASE verbindet Cloud-Sicherheit mit umfassenden WAN-Funktionen. Im richtigen Verhältnis gemischt, bietet sie ein Höchstmaß an Effizienz im Datenverkehr und Anpassungsfähigkeit bei der Cybersicherheit.

Während SASE die Latenz der Backhauled-Architekturen über lokale Internet-Breakouts abmildert, trägt es wenig dazu bei, die Unvorhersehbarkeit des öffentlichen Internets zu beseitigen. Wie können Sie sicherstellen, dass Ihre geschäftskritischen Anwendungen Vorrang vor dem YouTube-Verkehr haben? Darüber hinaus benötigen Sie immer noch die Leistung des Edge Computing für die Verbindung von Zweigstellen mit dem zentralen Rechenzentrum oder von Zweigstelle zu Zweigstelle, da viele datenintensive Geschäftsanwendungen nicht in absehbarer Zeit in die Cloud verlagert werden. SD-WAN steht im Mittelpunkt der Netzwerkfunktionalität, während SASE es mit anderen Sicherheitsdiensten wie einem Secure Web Gateway (SWG), Zero Trust Network Access (ZTNA), FWaaS und Cloud Access Security Broker (CASB) als Kernfähigkeiten zusammenführt. Mit vereinten Kräften hat es das Potenzial, eine ganzheitliche WAN-Konnektivität und Sicherheitslösung zu schaffen.

Aber spart es mir Geld?

Unternehmen verlassen sich in der Regel auf mehrere Point-Produkte, um verschiedene angriffsgefährdete Netzwerkpunkte zu sichern. Dazu können Anwendungs-Firewalls, VPN-Appliances oder andere physische Produkte für verschiedene Standorte gehören. Die meisten von ihnen verfügen über eigene Richtlinien, Protokolle, Schnittstellen und Support. Das Endergebnis? Eine unzusammenhängende Lösung mit hohem Verwaltungsaufwand und höheren Betriebskosten.

SASE bietet Ihnen die Möglichkeit, dieses unzusammenhängende Modell, das aus virtuellen und physischen Appliances verschiedener Anbieter zusammengesetzt ist, abzuschaffen. Stattdessen bietet es ein einziges Hand-to-Shake-Modell, wodurch die Kosten für verschiedene Geräte entfallen und die unerwünschte Komplexität, die an verschiedenen Integrationspunkten auftreten könnte, gemildert wird. Das bedeutet auch, dass Sie das IT-Personal, das es betreibt, reduzieren müssen. Mit der Zeit werden die Benutzer sicherlich bessere Einsparungen sehen.

Aryaka: Den Weg zu SASE ebnen

Unternehmen müssen die Wahl haben, um ihre architektonischen und/oder gesetzlichen Anforderungen zu erfüllen. Die Sicherheitsstrategie von Aryaka dreht sich seit jeher darum, die Macht der Wahl zu bieten.

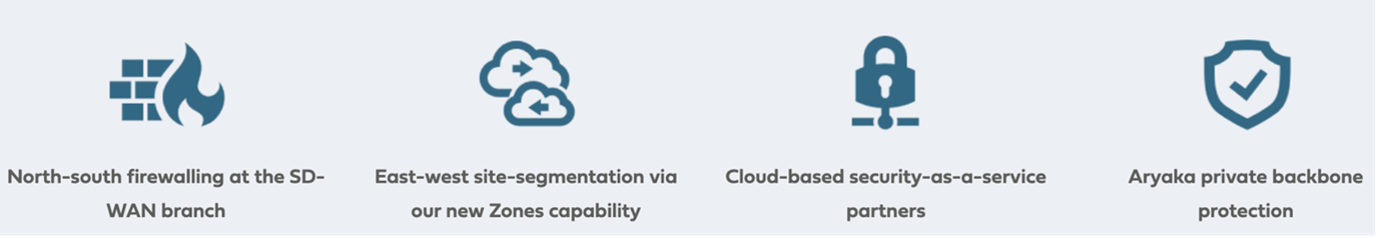

Eine Zugangs-Firewall innerhalb des ANAP, Aryakas Secure Access Service Edge (SASE), bietet eine ‚Nord-Süd‘-Kontrolle in der Filiale. Aryaka Zones erweitert dies auf das LAN mit ‚Ost-West‘-Sicherheit durch Site-Segmentierung mit richtlinienbasiertem Zugriff. Zusammen segmentieren die beiden Funktionen den WAN-Verkehr zu Aryaka und zum Internet vom LAN-Verkehr, sowohl intern als auch in der DMZ.

Unsere Lösung integriert auch fortschrittliche Next-Generation Firewall (NGFW)-Funktionalität in Aryakas ANAP Service Edge CPE als VNF (Virtual Network Function). Aryaka kann mit Best-of-Breed-Anbietern zusammenarbeiten, um Unternehmen Lösungen anzubieten, die optimal auf ihre jeweilige Unternehmensarchitektur und die gesetzlichen Anforderungen zugeschnitten sind.

Aryaka integriert Check Point CloudGuard Connect am Aryaka PoP und optimiert und sichert den gesamten Datenverkehr, der dort ankommt. Eine dritte Funktion erweitert die Sicherheit in die Cloud durch die Sicherheitspartner von Aryaka, darunter Zscaler, Palo Alto Networks und Symantec. So kann ein Unternehmen beispielsweise den kostenlosen Cloud-basierten Security-as-a-Service von Zscaler nutzen, wobei Aryaka den Datenverkehr entsprechend leitet. Alternativ können Remote-Mitarbeiter über die Prisma Cloud Security Suite von Palo Alto auf Aryaka zugreifen, die Authentifizierung und Beschleunigung bietet.

Die kombinierte Lösung bietet eine enge Integration der vollständig verwalteten, Cloud-first WAN-Funktionen von Aryaka mit den Sicherheitslösungen von Check Point. Es liefert die Bausteine für Unternehmen, um neue Architekturansätze wie SASE zu übernehmen und gleichzeitig die Vorteile der Servicebereitstellung durch die globalen Service Points-of-Presence (PoPs) von Aryaka und seine Multi-Cloud-Netzwerkfähigkeiten zu nutzen. Und das alles wird als Service geliefert.

Parallel dazu stellt der private Kern von Aryaka allen Unternehmen eine partitionierte Konnektivität zur Verfügung, verschlüsselt die Daten und schützt vor DDoS-Angriffen. Innerhalb der Zweigstelle haben Unternehmen Zugriff auf Syslog- und Netflow-Protokollierung, und auf Netzwerkebene bietet das MyAryaka Cloud-Portal eine zentrale Sicht auf die Konfiguration, Überwachung und den Zustand der Dienste.

Lassen Sie uns zum Schluss noch den Elefanten im Raum ansprechen. Sollten Sie sich für einen DIY- oder einen Fully Managed-Ansatz für SASE entscheiden? Es ist kein gut gehütetes Geheimnis, dass es ein komplexes Unterfangen ist, den Überblick über alle Aspekte zu behalten, die für die Konfiguration, den Betrieb und die Aktualisierung aller Elemente einer hochmodernen Sicherheitslösung erforderlich sind, und dass dies Ihr IT-Team an den Rand seiner Kräfte bringen kann. Noch wichtiger ist, dass SASE dem Cloud-Paradigma folgt. Ein vollständig verwalteter Service, der dem OpEx-Cloud-Verbrauchsmodell folgt, passt besser zu diesem Konzept und ist eine großartige Möglichkeit, die IT-Ausgaben auf ein Pay-as-you-go-Modell umzustellen.

Ausführliche Informationen darüber, wie unsere Sicherheitsarchitektur aussieht, finden Sie in unserem Whitepaper zur Sicherheitsarchitektur.

Möchten Sie mehr über die wichtigsten globalen WAN-Trends erfahren? Melden Sie sich für unser Webinar an und erfahren Sie, was IT- und Netzwerkexperten denken, welche Schwerpunkte sie setzen und wie sich die Prioritäten im letzten Jahr verändert haben.