COVID-19は、ロックダウン、隔離、自己隔離、オンラインプラットフォーム向けビジネスの再構築、リモートワーカーなど、人類史上最大のリモートワーク実験に企業を参加させてきました。

パンデミックから1年以上経った今、私たちはリモートワークが私たちのコミュニケーション、つながり、創造方法に与える影響を測る上で、比較的有利な立場にいます。 リモートワークは長期的なものなのか、それとも単なる実験なのか。

数字にお任せします。 マッキンゼーによると、80%の人がWFHを楽しんでいます。 その上、41%が以前より生産性が上がったと感じ、28%は以前と同じくらい生産性が上がっています。 従業員が都合の良い場所で働ける自由は、2021年に雇用主が提供できる最も望ましい福利厚生の一つであることは論を待ちません。

現代のCIOは、この柔軟性を、明かりを灯し続けるための応急処置として使うのではなく、未来の仕事を改革し、以前よりも物事を良くするための触媒として活用したいと考えています。

リモートワーク機能への投資は、企業がどんな困難な状況でも乗り切れるような安全策を提供します。 しかし、「未知数」であるがゆえに、仕事の未来を再考することは非常に重要です。

リモートワークの弊害

一歩引いて、あなたの仕事や生活がどれだけ公共のインターネットに依存しているかを考えてみてください。 控えめに言っても圧倒的です。 実際、物理的な侵入を目撃するよりも、サイバー攻撃の犠牲になる可能性の方が高いと言っても過言ではありません。 言うまでもなく、生産性はインターネットへのアクセスの質に正比例しますが、これには2つの大きな課題があります。

アプリケーション性能

ガートナーの世論調査によると、人事リーダーの54%が、リモートワークの最も大きな障壁は貧弱なテクノロジーと技術インフラであると回答しています。 企業が従業員のリモートワークへの対応を進め、そのためにクラウド技術を活用する一方で、多くの企業がレンガの壁に真っ向からぶつかっています。

クラウド・テクノロジーは接続性を基盤としており、これらのリモート・デスクトップ・アプリケーションの実行をパブリック・ネットワークに依存する場合、不安定な待ち時間、パケット損失、その他のパフォーマンス低下要因は、道路バンプを引き起こし、計画全体を頓挫させるに違いありません。

セキュリティ

コロナウイルス危機を受けたデジタル革命は、新たなセキュリティの脆弱性への道を開きました。 Cybercrime Magazineによると、2021年には11秒に1回の割合でランサムウェア攻撃が発生する可能性があります。 2019年の2倍(19秒)、2016年の約4倍(40秒)で、2021年には200億ドル近い金銭的打撃を着地させます。 これは小さな国の経済に匹敵します。 会社のネットワークに安全にアクセスすることが最も重要なのは当然です。

VPNによる救済

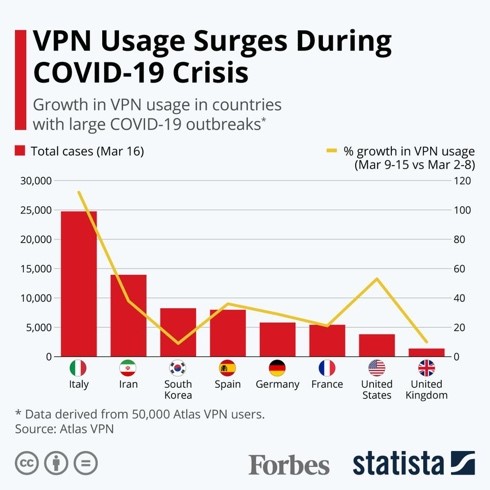

パンデミック後、VPNサービスが124%という大幅な伸びを示したことは、従来の企業境界の外にいる従業員に企業ネットワークへの安全で信頼性の高いアクセスを提供するために、企業がいかに仮想プライベートネットワークに注目したかを示唆しています。

しかし、パンデミック以前は、ビジネスVPNはそれほど主流ではなく、投資も限られていました。 これらのVPNソリューションは機能的でしたが、一部の従業員しかリモートワークができませんでした。 リモートワークが注目され、VPNユーザーの数が4倍に増加するにつれ、こうした既存のソリューションは柔軟性やアプリケーションのパフォーマンスの面で苦戦を強いられるようになり、セキュリティの問題にもしばしば直面するようになりました。

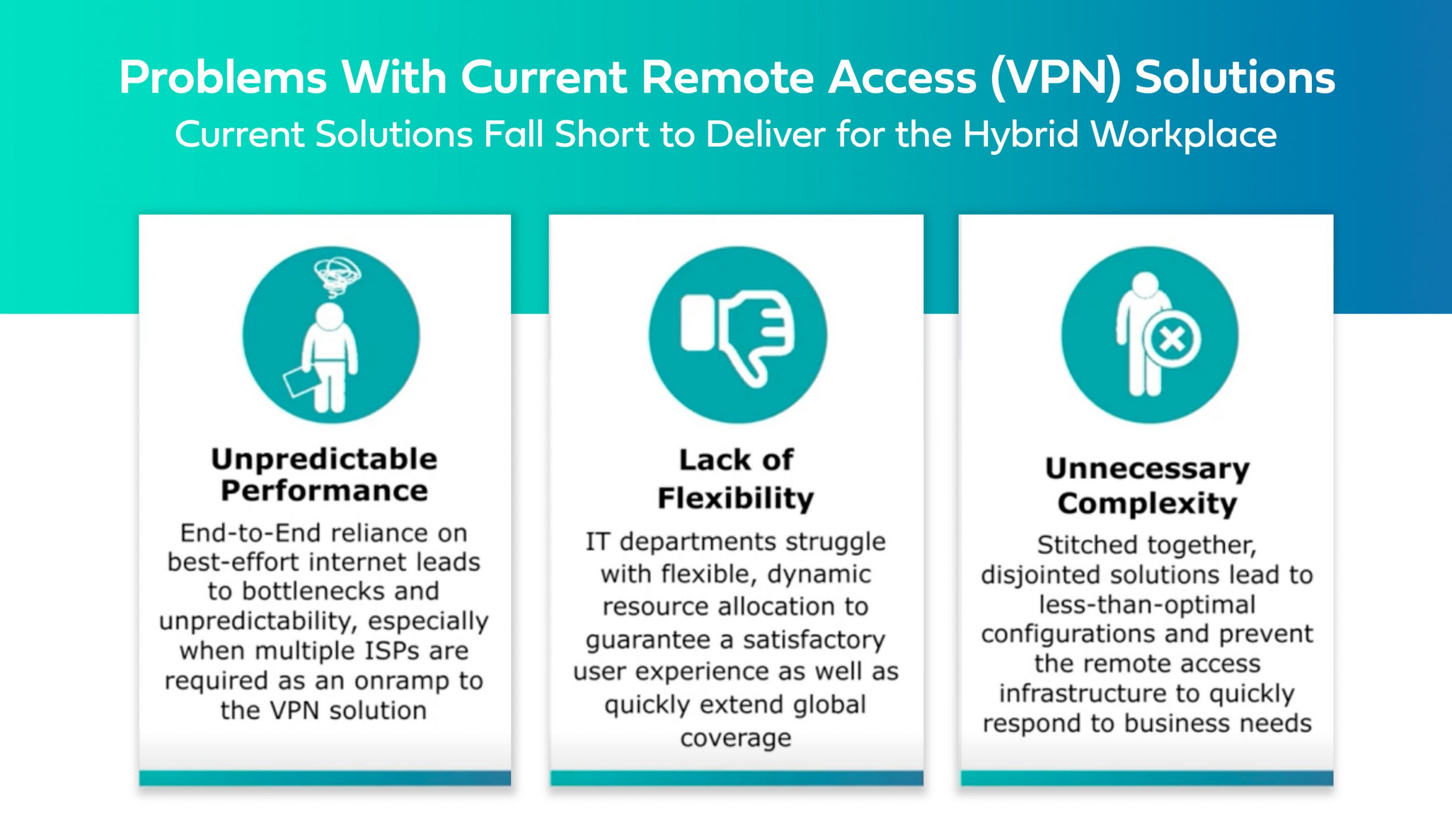

では、VPNにアクセスするために最も広く使われている2つのモデルには、どのような制限があるのでしょうか?

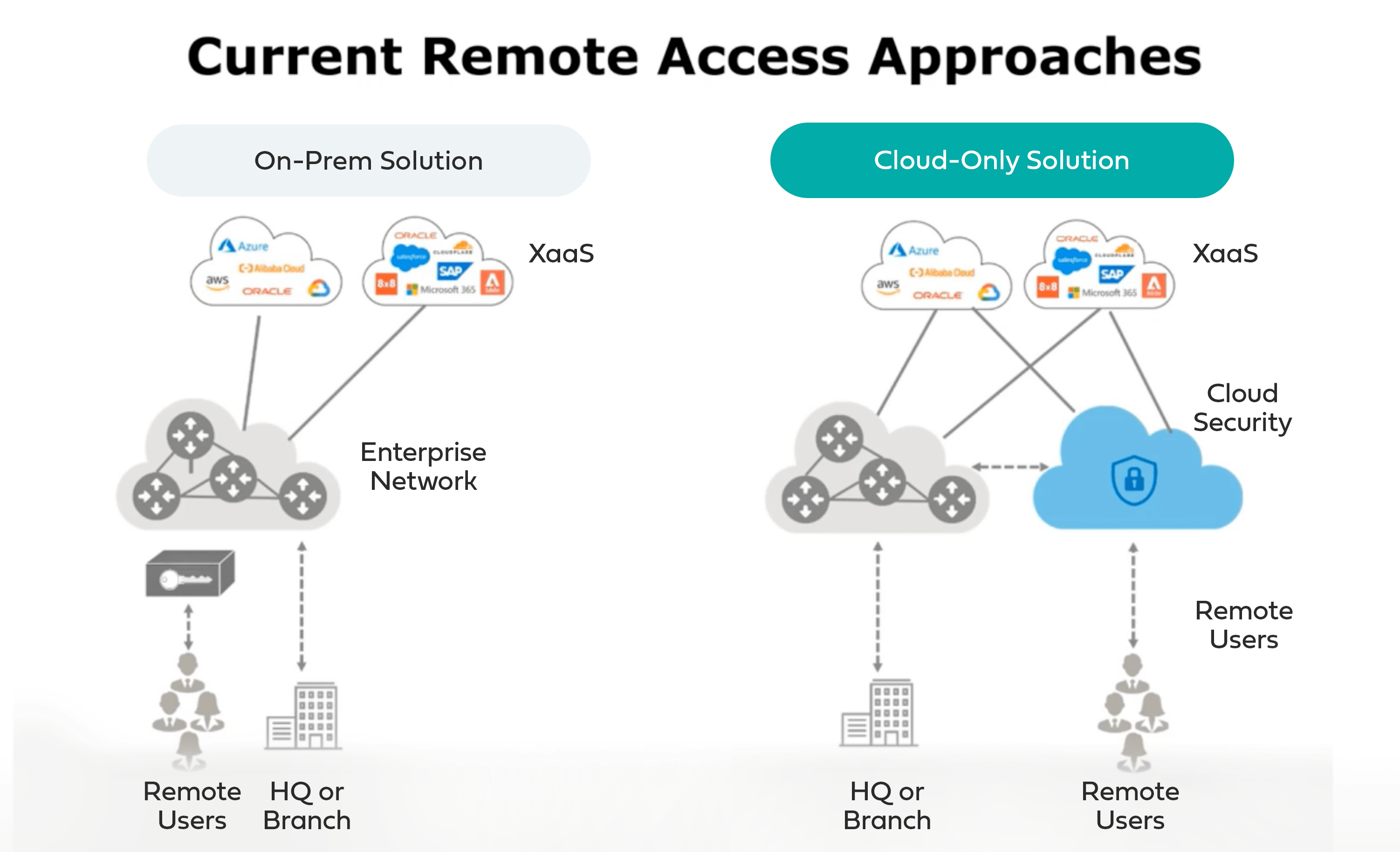

オンプレミス・アーキテクチャ

これは何年も前から企業の定番です。 それはビジネスを支援するためにかなりのことをしましたが、アーキテクチャはまだ非常にオンプレミス中心です。 中核となる企業インフラは宇宙の中心として扱われ、すべてのユーザートラフィックはそこを経由します。

バックホーリングはサイト間VPNには有効かもしれませんが、SaaS、IaaS、その他のクラウドベースのネットワークトラフィックには適していません。 さらに、従来のVPNのパフォーマンスとセキュリティの課題は、十分に認識され、文書化されています。 それらは単に、今日の分散したダイナミックなクラウドベースの環境向けに設計されたものではありません。

クラウド専用アーキテクチャ

このセットアップでは、ユーザーは基本的に、インターネット接続が常に安定しており、原始的なユーザー体験を提供するのに十分な予測可能性を維持するというアーキテクチャ上の賭けに出ます。 しかし、どちらのモデルも問題を解決するために非常に一方的なアプローチを取っています。 前提として、すべてのアプリケーションはクラウド上にあるか、企業のデータセンターにオンプレミスで存在しています。 SLAが保証されていないため、アプリケーションのエクスペリエンスとパフォーマンスが予測できないことが最大の欠点です。

ハイブリッド労働力が新たな常態であることを考えると、このようなばらばらの解決策では不十分です。 必要なのは、すべてを1つの傘下に収める統一されたアーキテクチャを持つソリューションです。

VPNソリューションの未来

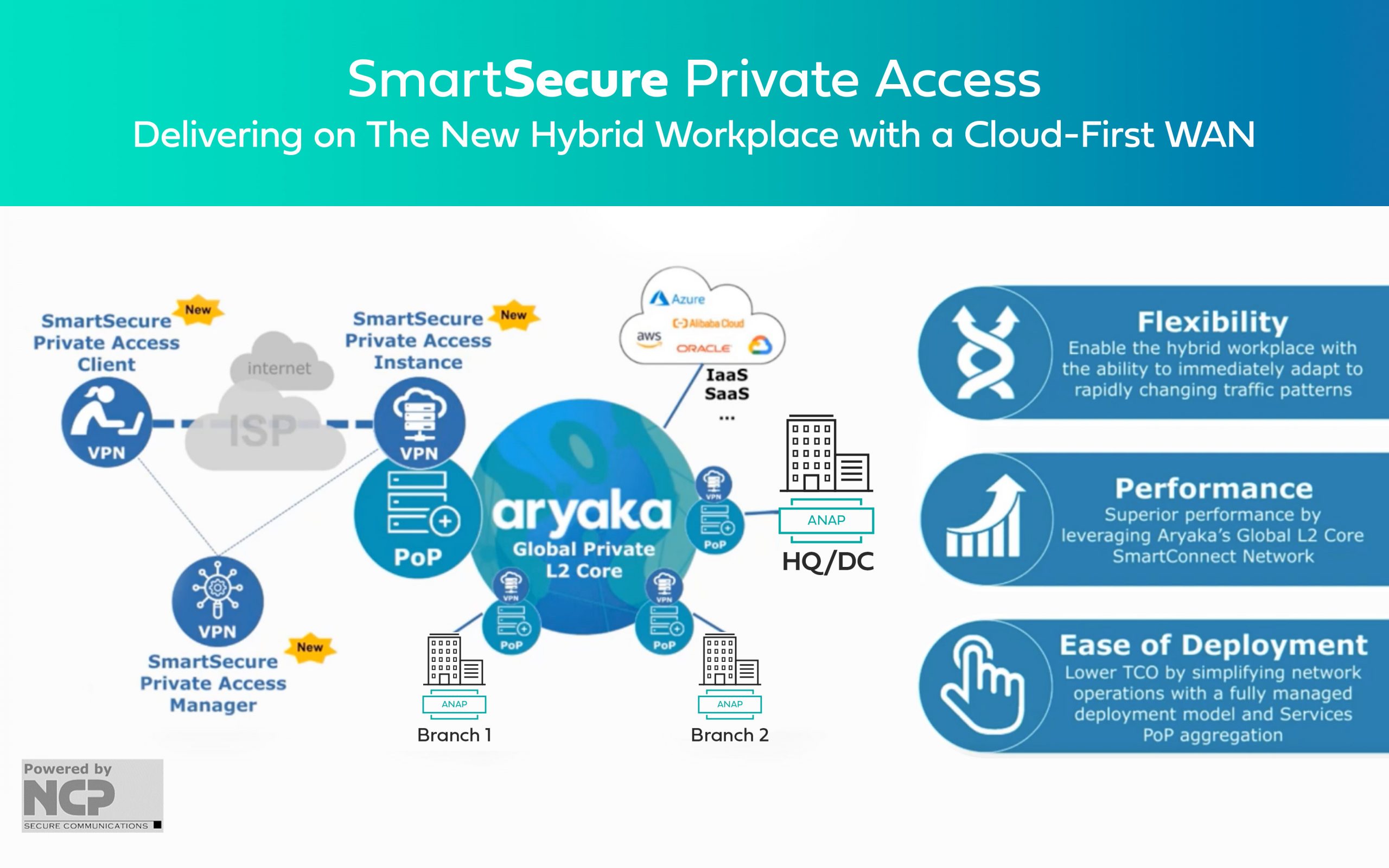

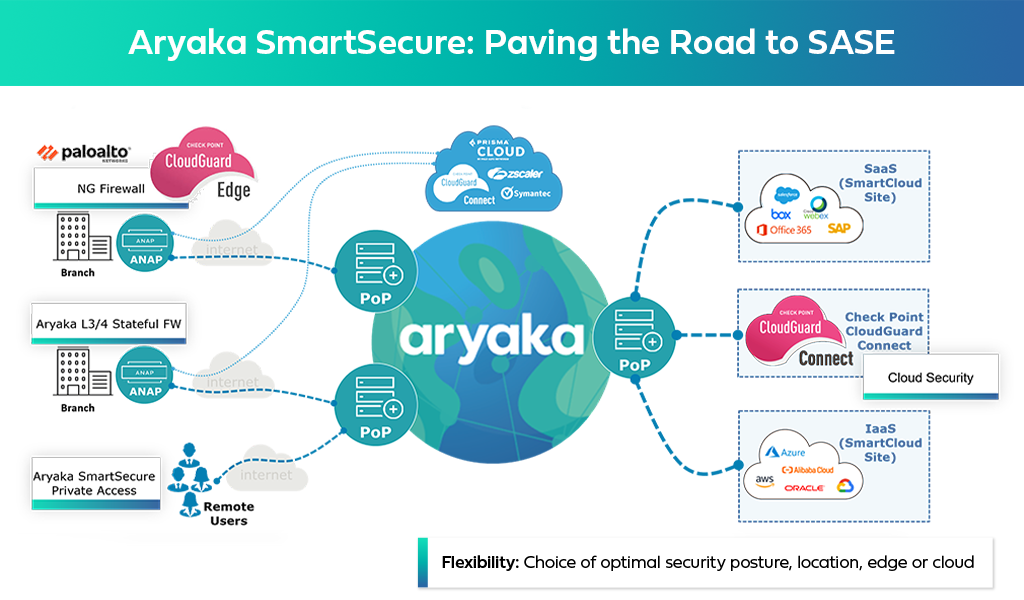

Aryaka SmartSecure Private Accessは、リソースがオンプレミスでホストされているか、クラウドでホストされているか、または最も遠く離れた場所からアクセスされているかに関係なく、ハイブリッドワークフォースの最適なサポートを可能にします。

当社の柔軟な消費モデルにより、ユーザーはブランチ、クラウドインスタンス、リモートユーザー間で契約帯域幅を動的に再配置できます。 基本的に、ブランチオフィスとリモートワーカーは、単一の統一されたアーキテクチャに統合されます。

どのように機能するのですか?

すべてのAryaka PoPはプライベートアクセスインスタンスとして機能し、ユーザーのリモートアクセスVPNゲートウェイとして機能します。 パフォーマンスに関して言えば、リモート・ユーザーからのVPNトラフィックは、PoPで終端されると、通常のオンプレミス・ユーザーからのトラフィックと同じ扱いを受けます。

トラフィックはAryakaグローバルL2最適化コアを通過し、宛先に到達する前にすべての最適化の利点を活用します。 北京のユーザーが西ヨーロッパのAzureインスタンスから100MBのファイルをダウンロードしました。 彼らは、インターネットIPSecトンネルと比較して、Aryakaバックボーン上で最大400%のパフォーマンス向上を目撃しました。

セキュリティー・ピース

通常、VPNソリューションはネットワークやセキュリティの導入とはまったく別のものとして扱われます。 ネットワークとセキュリティのインテリジェンスをクラウドに統合するというアイデアが市場に生まれるまでは。 SASEモデル。

では、私たちのソリューションはどのようにしてセキュリティ要件に対応しているのでしょうか?

Aryaka SmartSecure Private Accessは、AryakaのPoPでCheck Point CloudGuard Connectと統合され、PoPに到達するすべてのトラフィックを最適化して保護します。 Palo Alto、Zscaler、Check Point、Symantecなどの主要なセキュリティ・ソリューション・ベンダーと統合し、支店のセキュリティに対応しています。

これだけでは可動部分が多すぎると思われるかもしれませんが、エンド・ツー・エンドのマネージド・サービスとしてユーザーに提供されるため、複雑さはすべて隠蔽され、真に統合されたアーキテクチャのメリットを享受することができます。

Aryaka VPNがハイブリッドワークフォースをどのように実現するかをご覧ください。

そのような投資に対するROIを考えていますか? SD-WAN ROIホワイトペーパーを読む

ハイブリッド人材計画を推進するためのステップバイステップのガイダンスをお探しですか? お気軽にお問い合わせください。